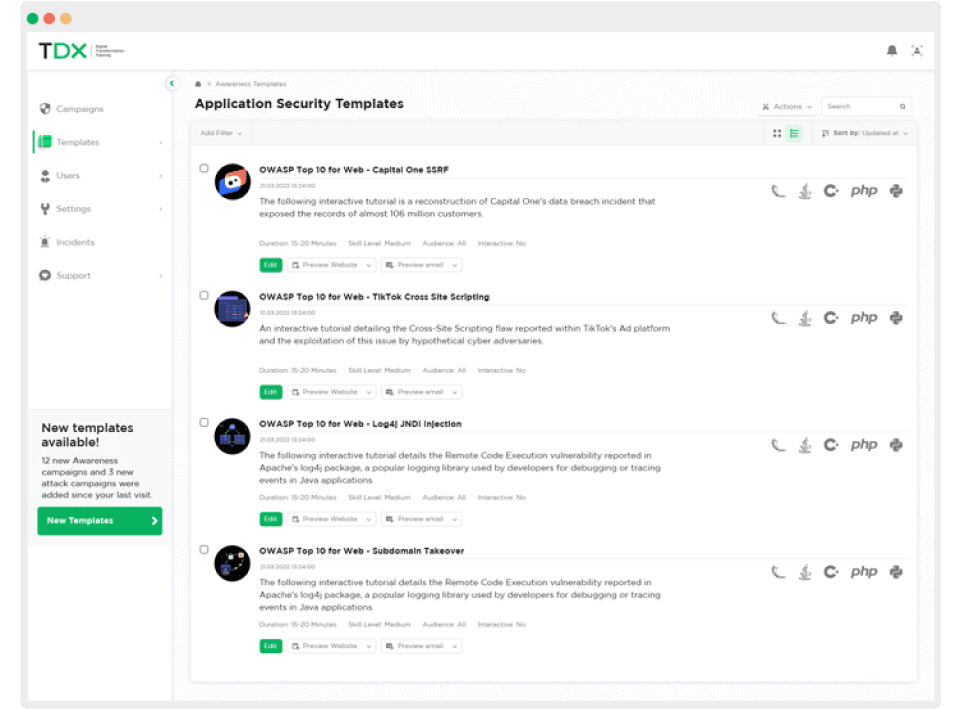

Aumente la concienciación sobre la seguridad con plantillas de phishing y contenidos interactivos

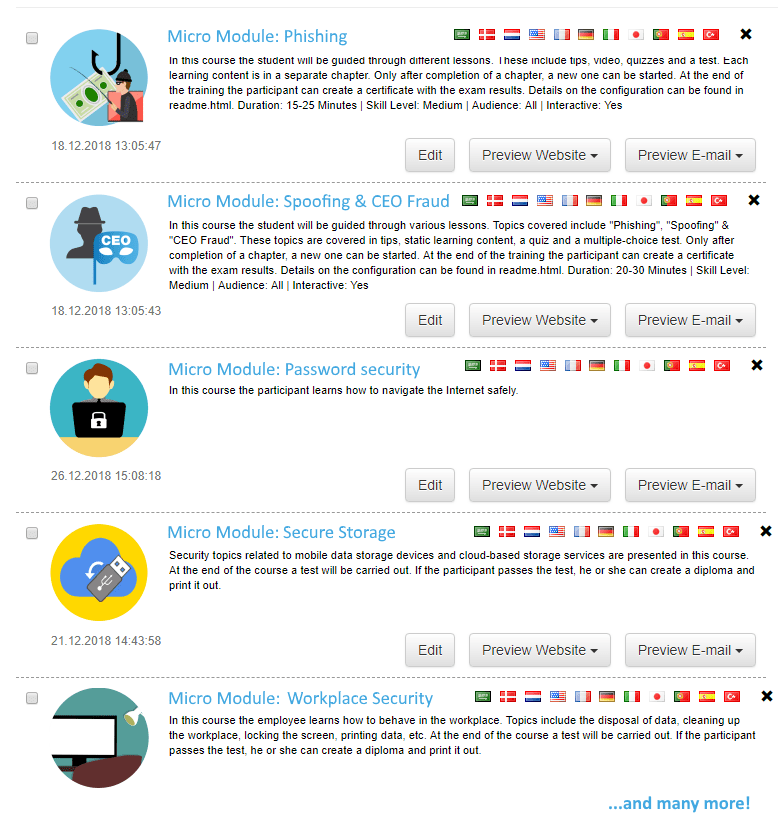

Lucy ofrece cientos de módulos de formación interactivos, basados en la web, sobre diversos temas de seguridad. Pueden impartirse a los empleados en función de los resultados de los simulacros de ataque, o de forma independiente.

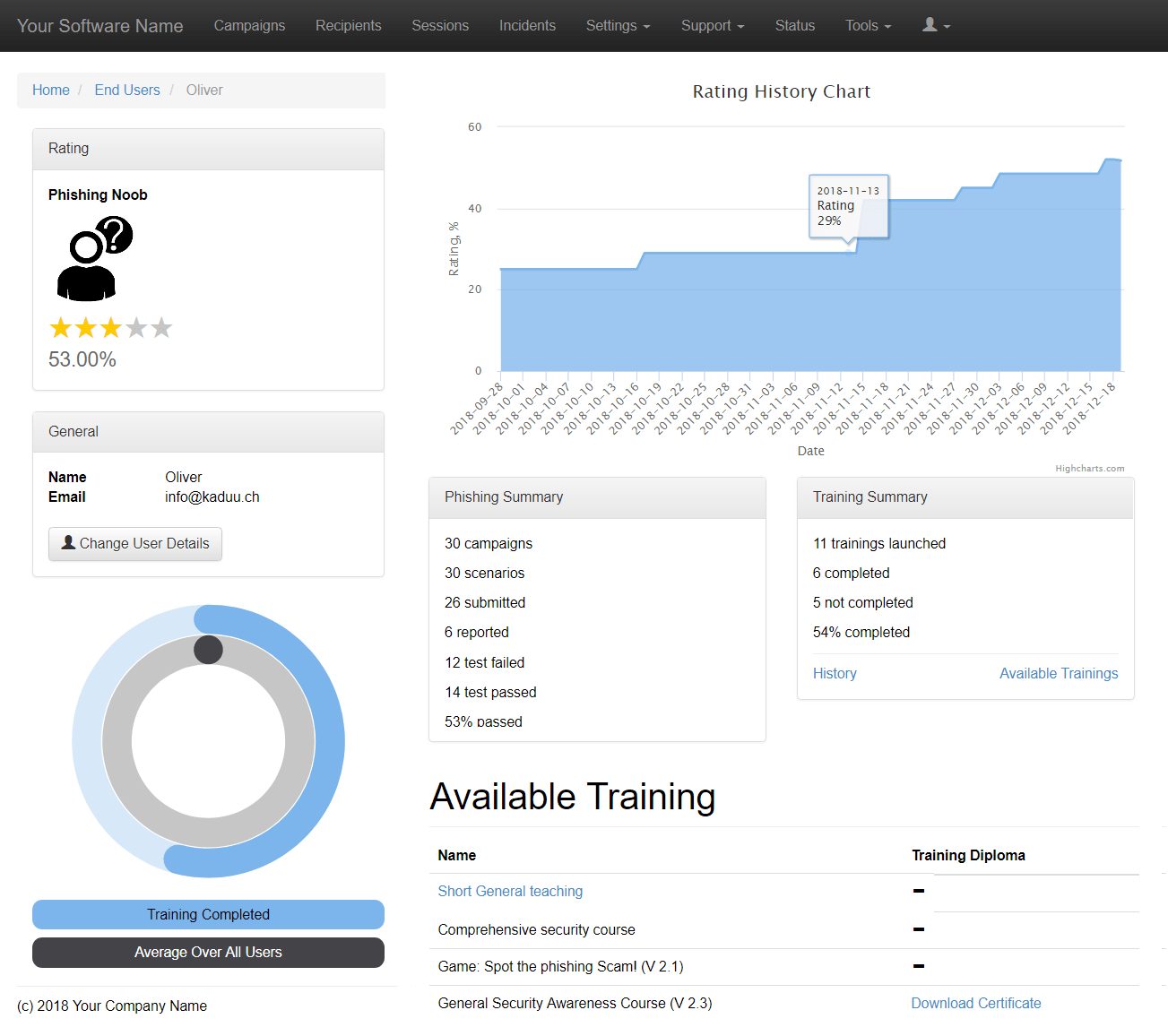

Forme a sus empleados en función de sus competencias. Mida las habilidades de los empleados y permita la competencia amistosa entre colegas (gamificación).

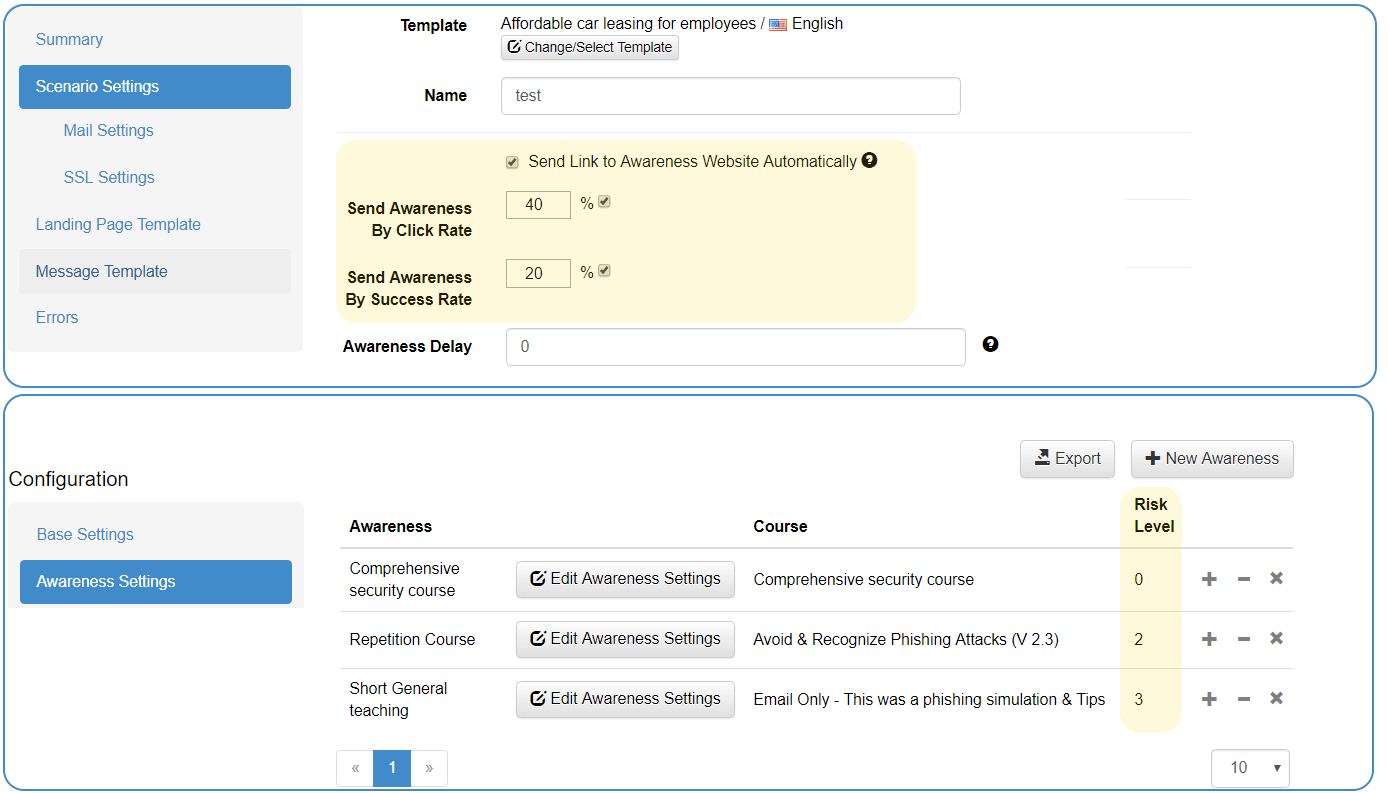

Basándose en los perfiles de reputación de cada usuario final, el sistema puede proporcionarles automáticamente varias sesiones de formación. Los perfiles de reputación se basan, entre otros factores, en el comportamiento del usuario en simulaciones de phishing. Esto garantiza que los usuarios que son reincidentes reciban un contenido de formación diferente al de aquellos que hacen clic en una simulación de ataque por primera vez.

Funcionalidad del sistema de gestión del aprendizaje (LMS): Da a cada empleado acceso permanente a una página de inicio de formación personalizada que presenta sus propios cursos específicamente adaptados a ellos. En esta página de inicio pueden ver sus estadísticas de rendimiento, reanudar o repetir la formación, crear certificados de los cursos y comparar sus resultados con los de otros departamentos o grupos.

Los certificados de e-Learning pueden ser creados e impresos por el destinatario directamente dentro de una formación o dentro del portal LMS.

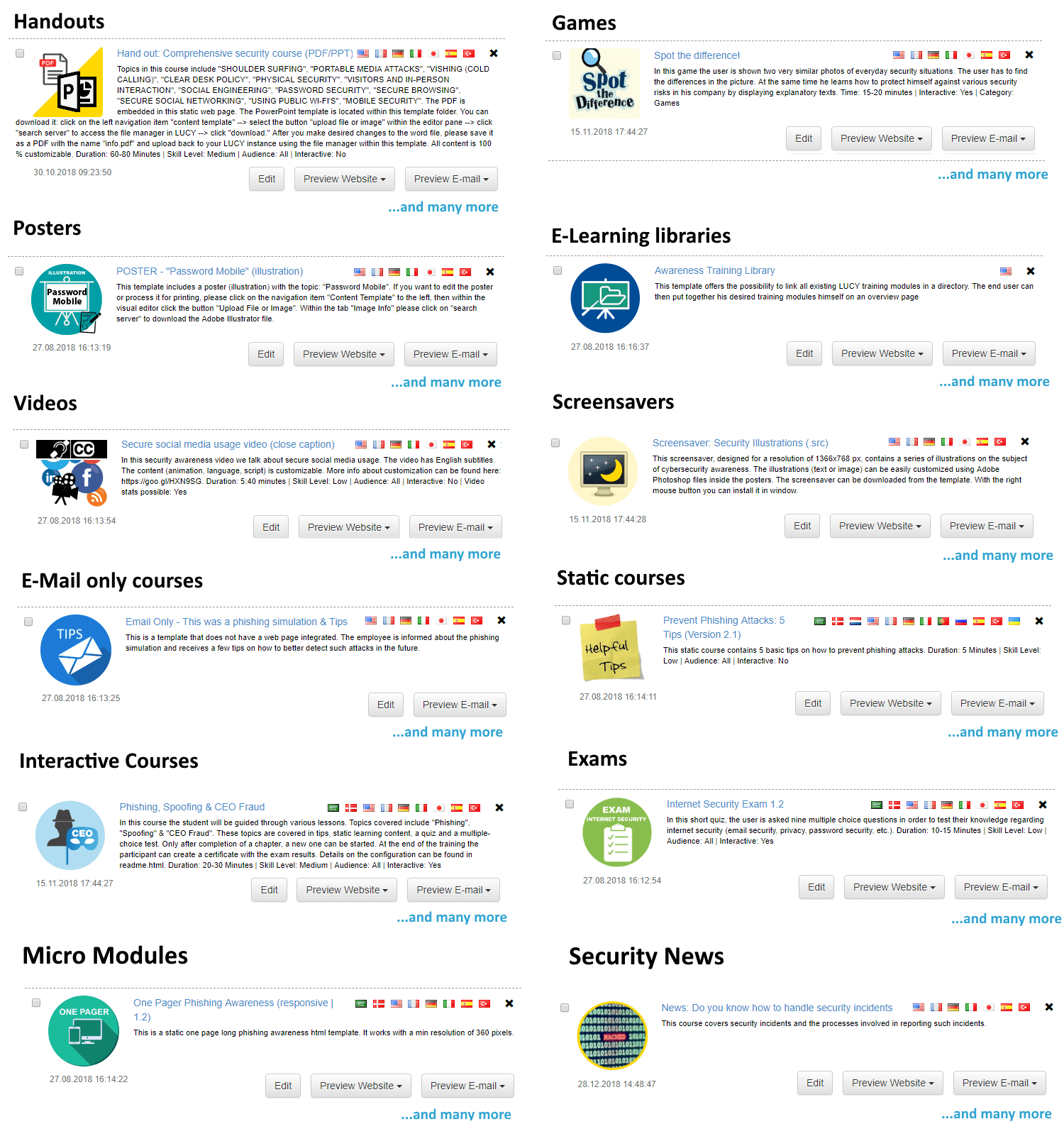

Integre medios ricos (vídeo, audio u otros elementos que animen a los espectadores a interactuar y comprometerse con el contenido) en sus cursos de sensibilización. Utilice los vídeos educativos existentes, adáptelos o añada sus propios medios enriquecidos.

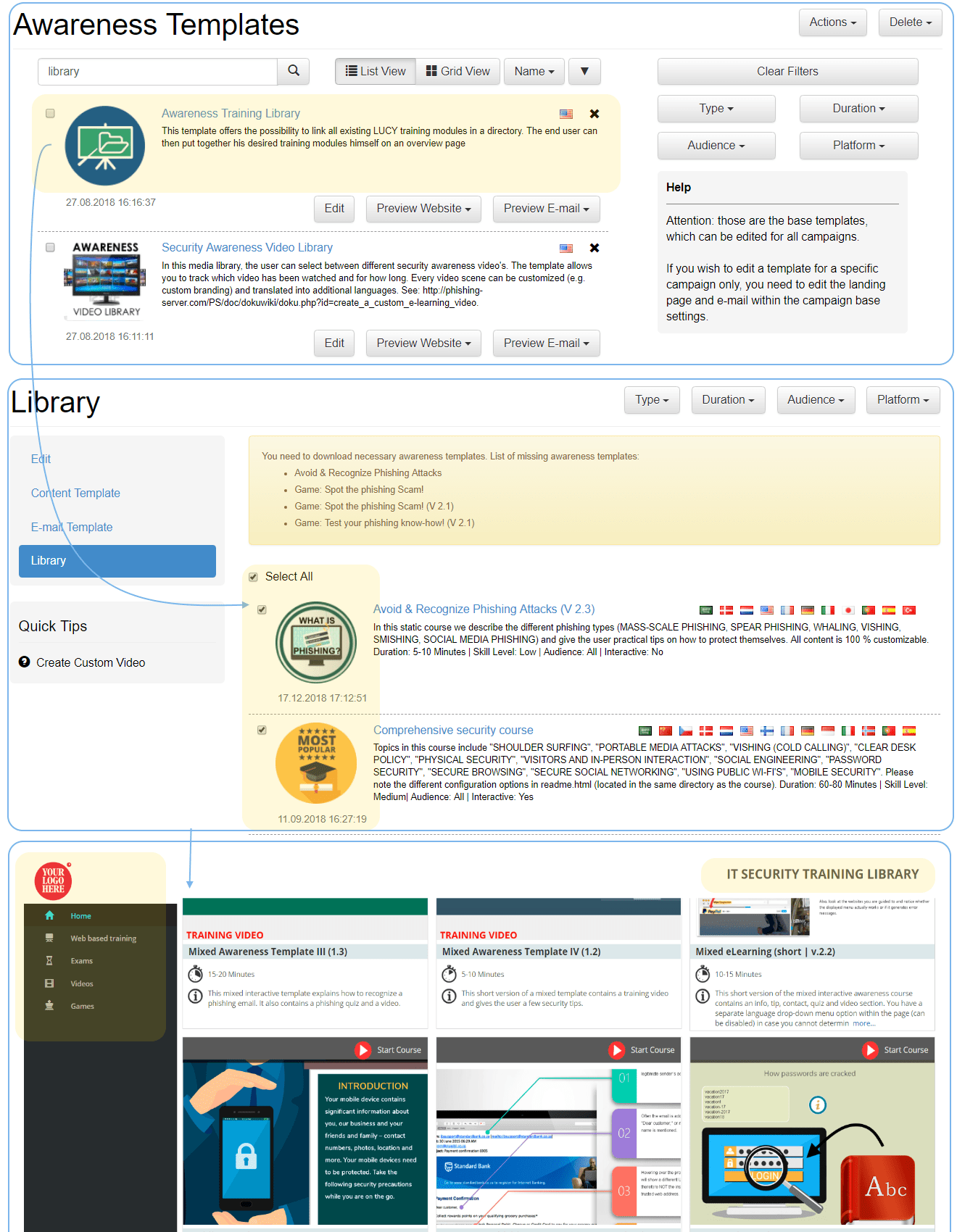

Sus empleados pueden acceder al contenido de formación de su organización desde una página general llamada "biblioteca de formación". Contiene una amplia selección de las plantillas de e-learning habituales de LUCY, que sirven de entrada. La página de visión general puede clasificarse por determinados temas (vídeo, test, prueba, etc.).

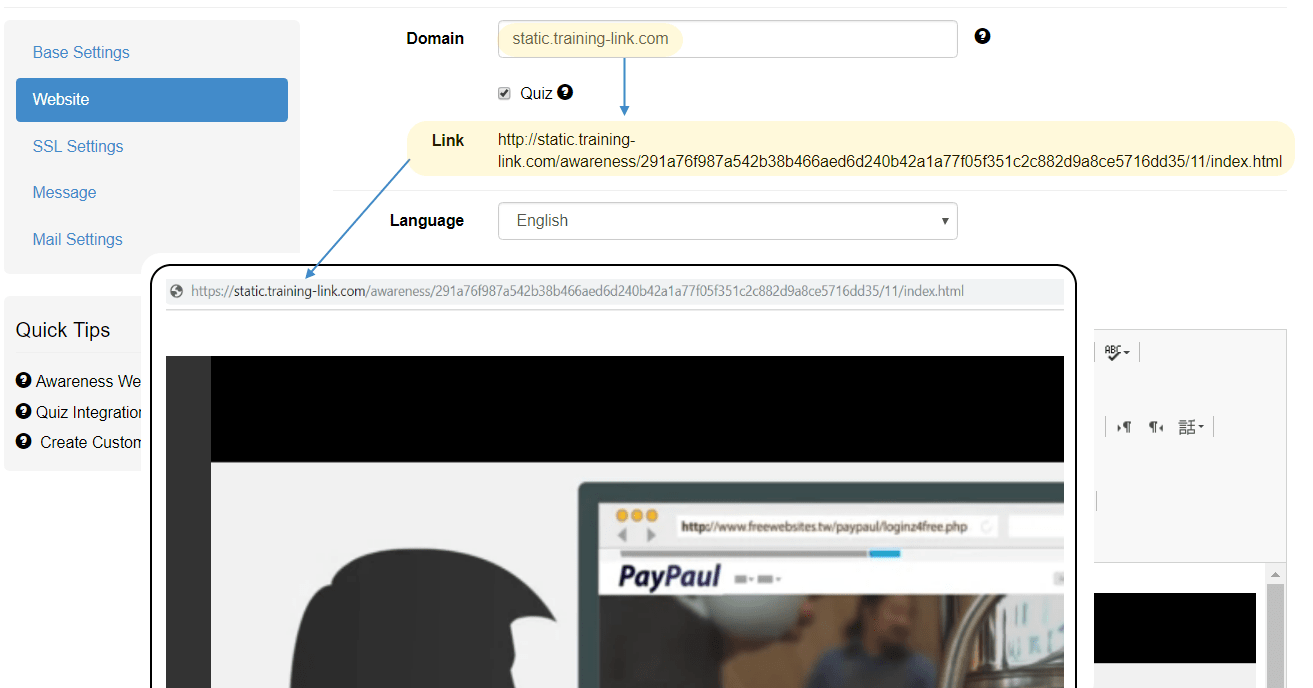

El contenido de la formación también puede publicarse en páginas estáticas dentro de LUCY o de la intranet, dando al usuario acceso permanente al contenido de la formación, independientemente de posibles simulaciones de ataques.

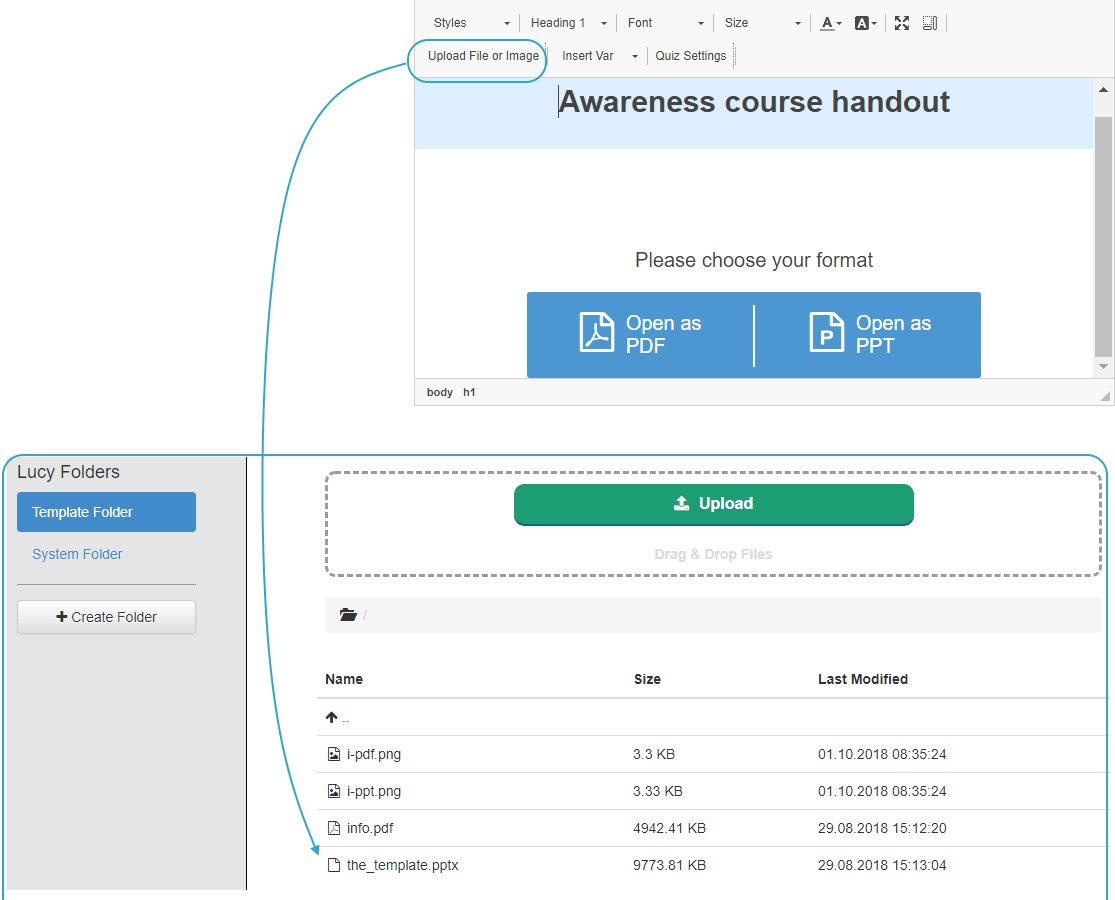

LUCY se suministra con una serie de plantillas editables (archivos de Adobe Photoshop o Illustrator) para la sensibilización, como carteles, salvapantallas, folletos, etc.

Hemos diseñado módulos de formación de microaprendizaje (por ejemplo, vídeos de 1 minuto o folletos de concienciación) que pueden adaptarse a las necesidades de marca y política de su organización.

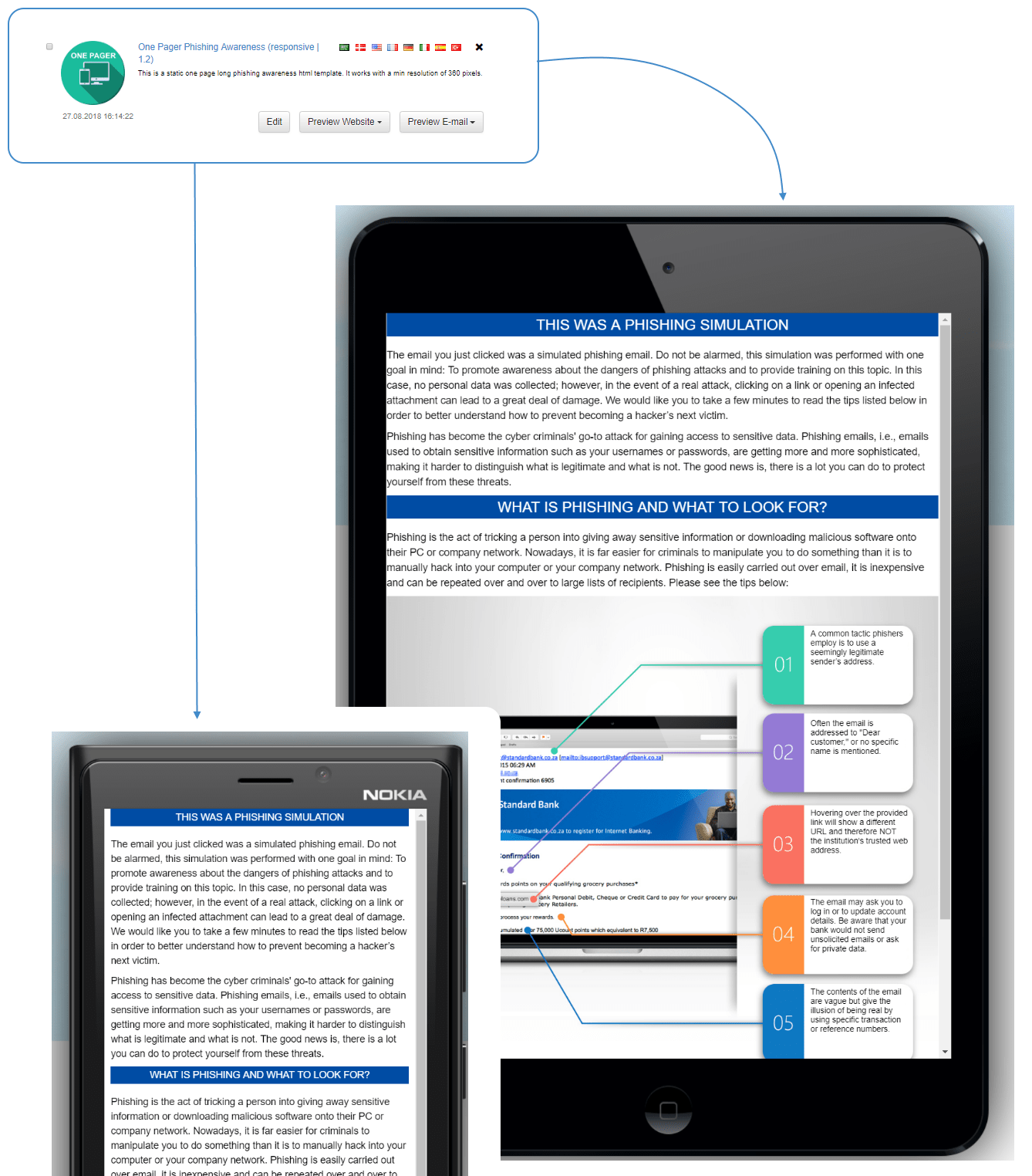

Muchos de los módulos incorporados en LUCY están disponibles en un formato que responde a los dispositivos móviles y que ofrece a los usuarios la flexibilidad de realizar la formación en cualquier tipo de dispositivo conectado.

Puedes exportar los vídeos de LUCY a tu propio sistema, así como importar tus propios vídeos a LUCY.

También puede exportar el contenido de formación de LUCY, de probada eficacia, a otro LMS (solución de gestión del aprendizaje) con la interfaz SCORM ampliamente utilizada.

Las sugerencias dinámicas implementadas permiten a su administrador establecer marcadores dentro de las plantillas de ataque que podrían indicar a sus empleados, dentro del material de aprendizaje electrónico, dónde puede haberse detectado el ataque de phishing.

Para mejorar el nivel de conocimientos de sus empleados en materia de seguridad, el paquete de formación de Lucy incluye tanto muestras de ataques reales como materiales de formación en ciberseguridad. Para lograr una experiencia de aprendizaje eficaz, Lucy utiliza varias metodologías de aprendizaje, como el microaprendizaje y la gamificación, aprovechando diversos medios como vídeos, pruebas, cuestionarios, etc.

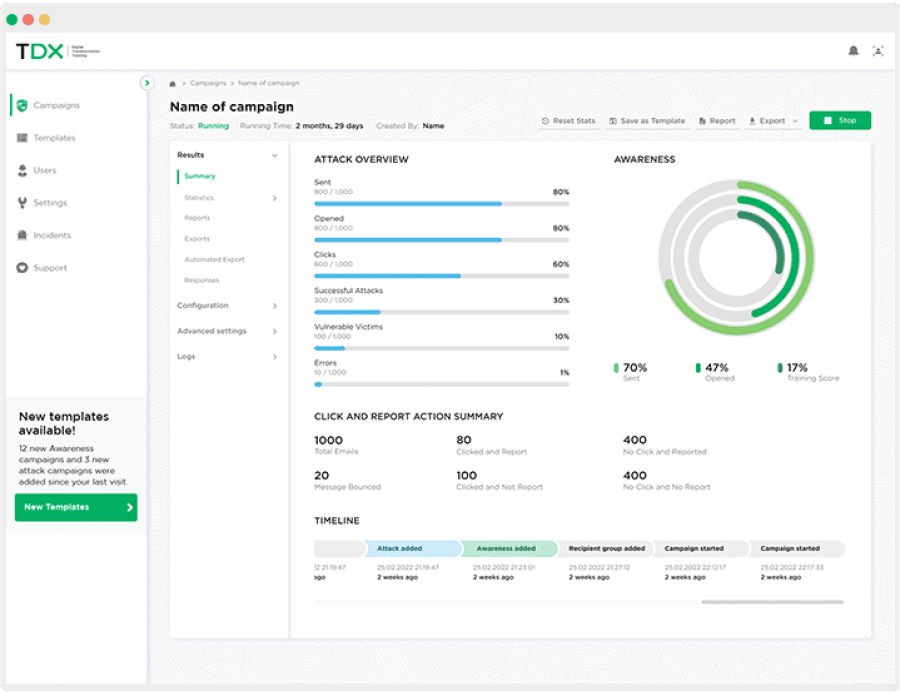

Nuestro panel de información en tiempo real y los informes mensuales automáticos le permiten medir el progreso de los empleados, manteniendo al mismo tiempo el control y la visibilidad totales del programa. Obtendrá información fácil de entender, de comunicar a las partes interesadas y de tomar medidas al respecto.

Dirección:

Lucy Security AG

Hammergut 6

6330 Cham

Suiza